Dernière version

1.0.5

décembre 04, 2024

Jenny Pham

Jeux

iOS

628 MB

5

Free

Signaler un problème

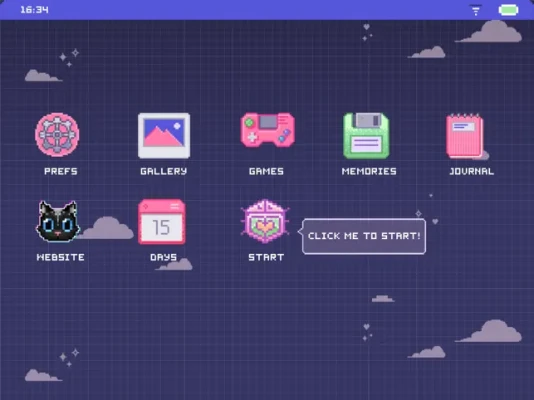

En savoir plus sur ERREUR143

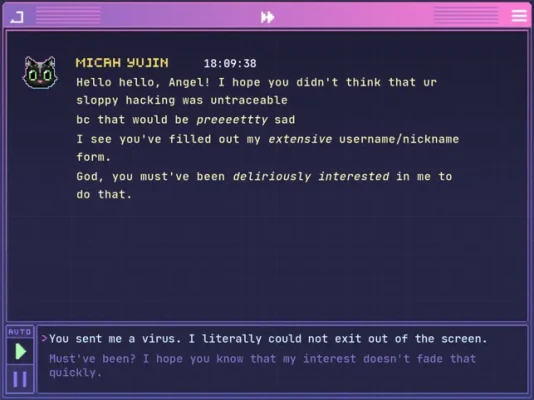

Cette application concerne une compétition de piratage entre deux rivaux. L'utilisateur vient de se faire battre par son rival et il ne va pas le laisser passer. Ils décident de pirater la base de données de leur rival et de laisser un message pour prouver leur supériorité. Cependant, leur rival les a également piratés. Cela ouvre la voie à une bataille de piratage entre les deux rivaux.

L'utilisateur est déterminé à s'imposer et à montrer à son rival qui est le meilleur hacker. Ils utilisent leurs compétences pour accéder à la base de données de leur rival et laisser un message, éventuellement en se moquant ou en se réjouissant de leur victoire. Cette action prouve non seulement leur supériorité, mais sert également de forme de vengeance pour avoir été battu dans la compétition.

Mais le rival de l'utilisateur n'est pas du genre à reculer facilement. Ils ont également piraté la base de données de l'utilisateur et laissé un message, le mettant éventuellement au défi de poursuivre la bataille de piratage. Cela ajoute un élément de compétition et d'enthousiasme à l'application, car l'utilisateur doit désormais élaborer une stratégie et élaborer un plan pour déjouer les compétences de piratage de son rival.

L'application met en avant le caractère compétitif du hacking et la détermination des individus à s'imposer. Il montre également la nature des va-et-vient des batailles de piratage, où un mouvement peut conduire à un contre-mouvement de l'autre partie. Cela crée un sentiment de suspense et de frisson pour l'utilisateur alors qu'il tente de déjouer son rival et de prouver sa supériorité dans le monde du piratage.

En conclusion, cette application concerne une compétition de piratage entre deux rivaux, où l'utilisateur est déterminé à prouver sa supériorité après avoir été battu par son rival. La bataille de piratage informatique entre les deux parties ajoute un élément de compétition et d'excitation, soulignant la nature compétitive du piratage informatique. Il montre également la détermination et les compétences requises pour devenir un hacker performant.

Votre rival vient de vous battre dans une compétition de piratage. Alliez-vous être une personne sensée et laisser cela passer ? CERTAINEMENT PAS! Vous piratez sa base de données et lui laissez un petit message, prouvant votre supériorité.

--mais qu'est-ce que c'est ? Il t'a piraté ?

Eh bien, deux peuvent jouer à ce jeu.

Évaluer l'application

Avis des utilisateurs

Applications populaires